- Çözümlerimiz

- Hizmetlerimiz

- ASSESS Siber Risk ve Olgunluk Değerlendirme

- AWARE Bilgi Güvenliği Farkındalık Hizmetleri

- Bulut Hizmetleri ve DevOps Çözümleri

- crtMAN Dijital Sertifika Yönetim Hizmetleri

- Fraud Risk Yönetimi Hizmetleri

- TRiM 3.Taraf Risk Yönetimi

- DataG Veri Yönetişim Hizmeti

- iDAC Kimlik ve Erişim Yönetim Hizmetleri

- KVKK+ Kişisel Verileri Koruma Kanunu Uyum Hizmetleri

- SOC+ Danışmanlık Hizmeti

- BLM – Email Black List Monitor Delist Hizmeti

- Hakkımızda

- Blog

English

“Dış dünya tarafından erişilebiliyor olmak Black Swan teorisinde bahsedildiği gibi gerçekleşmesi öngörülemeyen Siber Güvenlik olaylarına kapı açmaktadır.“

Siber güvenlik oldum olası kurumların gece uykusunu kaçıran bir diş ağrısı olmuştur. IT bileşenlerine baktığımızda en altta donanım onun üstünde hipervisor yahut container onun üzerinde işletim sistemleri onun da üzerinde uygulamaların heyecan dolu dünyası bulunur. Nitekim bu uygulamalar işletim sisteminin küçük dünyasına sığmaz ve dış dünyaya açalır. İşte bu noktada herkesin tadını kaçıran bir kavram hayatımıza giriyor: Siber Güvenlik. Tabiki kurumların iç dünyasında da güvenlik yaklaşımları mevut ancak genel güvenlik anlayışının temelinde dış dünyaya karşı kendini koruma ve dış tehdit yatıyor. Artık yediden yemişe her yaştan her kesimin muhakkak bir gün siber güvenlikten yolu geçiyor. Akıllı telefonu, robot süpürgesi veya carplay’i olan her faninin asgari düzeyde güvenlik farkındalığına ihtiyacı var. Peki neden?

Bahsi geçen bu sistemlerin ortak bir özelliği var: İnternet (Internet Connected). İşin içine internet bağlantısı girince kendimizi Aztekler gibi bir bilinmezde buluyoruz. İnternet aslında bir bireyin veya kurumun dünyaya açılan kapısıdır. Peki bu dünya ne kadar güvenli? Retorik bir ifade değil tabiki dünyaya açılmak. Zanzibar dan Gine ye kadar herhangi bir şahıs tarafından erişilebilir olmaktan bahsediyoruz. Dünyanın öbür ucundaki bir saldırgan tarafından hedef haline gelebiliyorsunuz. Şu da bir gerçek ki siz farkında olmadan botnet marifetiyle ona çalışan bir nefer de olabilirsiniz. İşte siber güvenlik denen mesele böyle yarı gerçek yarı kugusal bir dünya. Peki bu söylenenler ne kadar olası? Black Swan teorisinde bir yanı kurgusal olan olayların düşük bir ihtimal de olsa gerçekleşebileceği ve gerçekleştiğinde etkisinin de büyük olacağından bahsedilir. Risk hesaplaması olasılık ve etkiye dayanır. Dolayısıyla günün sonunda olasılık düşük olsa da etki büyük olacağından risk açısından sonuç aynıdır. Yani kurumlar gün aşırı güvenlik ihlali yaşamazlar tabiki ama bunun bir kere yaşanması o kadar çok etkiye sahiptir ki çok büyük bir olaya dönüşür.

Vel hasıl anahtar kelimelere bir bakarsak; Siber Güvenlik, Black Swan ve Dış Dünya. O halde uzun bir tirat sonunda alınan nefes gibi durumu toparlayalım. Dış dünya tarafından erişilebiliyor olmak Black Swan teorisinde bahsedildiği gibi gerçekleşmesi öngörülemeyen Siber Güvenlik olaylarına kapı açmaktadır. Sanırım bu cümle şimdi daha da anlaşılır olmuştur.

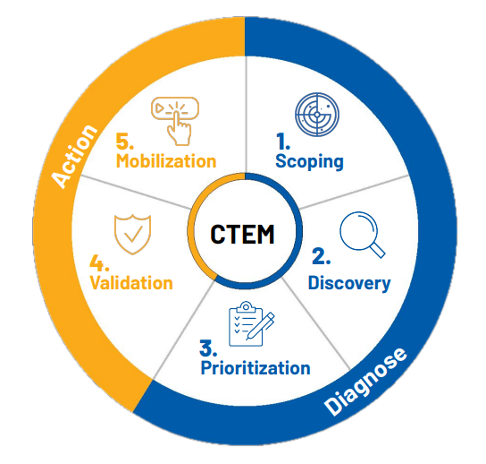

Kimin nesidir bu “Exposure Management”

Temmuz 2022’de Gartner tarafından “Implement a Continuous Threat Exposure Management (CTEM) Program” adında bir rapor yayınlandı. Buna göre CTEM programı kurumların siber güvenlik risklerini yönetmek için kapsamlı ve sürekli bir yaklaşım olarak ifade edildi. CTEM güvenlik tehditlerine karşı dinamik bir savunma hattı oluşturmayı ve kurumların proaktif olmalarını sağlayacaktı. Dolayısıyla bunu bir teknoloji değil kurumların güvenlik duruşlarını disipline eden bir metodoliji olarak değerlendirilebiliriz. Bu metodoloji aşağıdaki resimde yer alan çerçeve olarak tanımlanmaktadır. Böylece hayatımıza “Exposure Management (Maruziyet Yönetimi)” kavramı da sessizce girmiş oldu.

Yıllar yıllar önce güvenlik denindiğinde akla gelen güvenlik yamaları ve yetki yönetimiydi. Yani yamalar düzgün geçiliyorsa ve yetki yönetimi uygun bir şekilde işletiliyorsa arduvaz taşları kadar sağlamdık. Bir de yedeklerimiz varsa tadından yenmezdi. Peki yılların güvenlik raconu böyle kalabildi mi? Tabiki de hayır. Daha da eskiye gidelim. Güvenlik anlayışı sadece güvenlik duvarından mütevellitti ve tüm siber güvenlik meşgalesi bundan ibaretti. Nitekim teknoloji o kadar değişti ki göz açıp kapayıncaya kadar kendinimizi başka bir gezegende bulduk ve hep beraber olan bitenin arkasından bakakaldık. Bir anda cebimizdeki, masamızdaki, veri merkezimizdeki… sistemlerde vebalı gibi zafiyetler türedi. Yeni bir kavram girdi hayatımıza: Zafiyet Yönetimi (VM, Vulnerability Management). Beraberinde ise büyük küçük her kuruma zafiyet yönetimi ile iltisaklı bir çok teknoloji dahil oldu. Zafiyet yönetimi kurumların sistemlerini tarıyor ve zafiyetleri keşfediyordu. Keşfettiği zafiyetleri CVE (Common Vulnerabilities and Exposures) kataloğuna göre adresliyor böylece zafiyeti gidermeye yönelik iyileştirme içinde bilgi sağlıyordu.

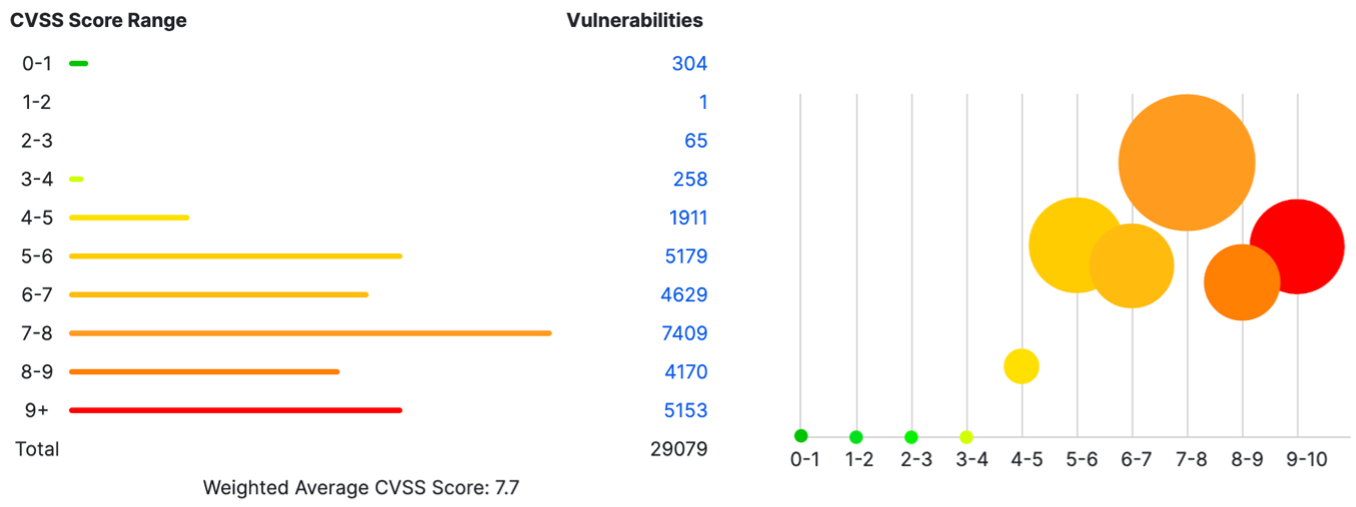

Bu zafiyetler genellikle yazılım hatalarından ibaret olduğu için yama güncellemesi ile giderilmektedir. Ayrıca bu zafiyetler önem derecesi ve önceliği ifade eden kritiklik değeri ve skora (CVSS) sahiptir. Dolayısıyla kurumlar ekseriyetle zafiyetin kritikliği ve skoruna göre aksiyon planları oluşturmaktadır. Skoru 7.0’den büyük olan zafiyetler (Critical, High) kurumlar için güvenlik sorunu alameti olarak kabul edilir ve vakit kaybetmeden aksiyon alınır. Daha düşük skorlar (< 4.0) çok ilgi çekici olmayıp göz ardı edilebilir.

Zafiyet Yönetimi zaman içinde yetersiz kalmıştır. Çünkü bir zafiyetin kayıtlara geçmesi için öncelikle birileri tarafından keşfedilmesi gerekmektedir. Tabi keşfedilen bu zafiyet yıllardır saldırganlar tarafından kullanılmakta da olabilir. Yani kurumlar saldırganların gıyabında hep bir adım geridedir ve tedbirler genellikle açığa çıkarılan zafiyetlere yöneliktir. Ayrıca konfigürasyon hataları veya zayıf parola kullanımları gibi “dinamik zafiyetler” zafiyet yönetiminin görüş alanında değildir. Zafiyet yönetiminde temel olarak bir envanter tanımlanır ve CVE kataloğunda yer alan zafiyetlerin varlığı bu envanter üzerinde kontrol edilir. Dolayısıyla uygulamaların heyecan dolu dünyasının dinamizminde zafiyet yönetimi yaklaşımı yetersiz kalmaktadır. Bu noktada “Exposure Management” yaklaşımı zafiyet yönetiminin bu yetersizliğine yönelik ortaya çıkmıştır. Gartner tarafından yayımlanan bir raporda “2026 yılına kadar Exposure Management yaklaşımına sahip kurumların güvenlik ihlali yaşama olasılıklarının üç kat daha düşük olacağı” tahmininde bulunulmuştur.

Zafiyet Yönetimi zaman içinde yetersiz kalmıştır. Çünkü bir zafiyetin kayıtlara geçmesi için öncelikle birileri tarafından keşfedilmesi gerekmektedir. Tabi keşfedilen bu zafiyet yıllardır saldırganlar tarafından kullanılmakta da olabilir. Yani kurumlar saldırganların gıyabında hep bir adım geridedir ve tedbirler genellikle açığa çıkarılan zafiyetlere yöneliktir. Ayrıca konfigürasyon hataları veya zayıf parola kullanımları gibi “dinamik zafiyetler” zafiyet yönetiminin görüş alanında değildir. Zafiyet yönetiminde temel olarak bir envanter tanımlanır ve CVE kataloğunda yer alan zafiyetlerin varlığı bu envanter üzerinde kontrol edilir. Dolayısıyla uygulamaların heyecan dolu dünyasının dinamizminde zafiyet yönetimi yaklaşımı yetersiz kalmaktadır. Bu noktada “Exposure Management” yaklaşımı zafiyet yönetiminin bu yetersizliğine yönelik ortaya çıkmıştır. Gartner tarafından yayımlanan bir raporda “2026 yılına kadar Exposure Management yaklaşımına sahip kurumların güvenlik ihlali yaşama olasılıklarının üç kat daha düşük olacağı” tahmininde bulunulmuştur.

2023 itibariyle kayıtlara geçen zafiyet sayısı yaklaşık 29.000 adettir. Bu zafiyetlerin %60’ı CVSS skoru 7.0 ve üzeri olup bu da yaklaşık 17.000 adet zafiyet için yukarıda bahsedildiği gibi bir politika benimsenmiş ise acil aksiyon alınması gerektiği anlamına gelir. Bir diğer sürpriz ise bazı zafiyetlerin non-patchable olmasıdır. Yani yama ile düzeltilemeyecek ve risk azaltılması gerekenler. Gartner tarafından yayınlanan raporda “2026 yılına kadar şirketlerin non-patchable saldırı yüzeylerinin kurumların %50’den fazlasında artış göstereceği” tahmininde bulunulmuştur.

Zafiyet yönetimiyle işlenemeyen bir diğer konu ise parolalardır. Araştırmalara göre parola yeniden kullanımı yaklaşık olarak %60-70 oranındadır. Güvenlik ihlallerinin %60’dan fazlası ele geçirilmiş parolalar ile gerçekleştirilmiştir. Dolayısıyla parolalar hala ciddi bir güvenlik sorunudur.

Geldiğimiz noktada siber güvenlik camiasında öngöremeyeceğimiz sayıda uygulama bulunmaktadır. Aşağıdaki alanlarda faaliyet göstermekte olan bu uygulamalar CTEM bileşenlerinin bir kaçına temas etmektedir. Kurumların güvenlik yaklaşımlarının “Vulnerabilty Management”dan “Exposure Management”a evriminde saldırı yüzeylerini tamamen kapsayan etkin bir uygulama seçimi büyük önem taşımaktadır.

- VM (Vulnerability Management)

- BAS (Breach and Attack Simulation)

- Automated PT (Automated Penetration Testing)

- EASM (Eternal Attach Surface Management)

- ASV (Automated Security Validation)

Ne yazık ki kurumlar için en doğru uygulamanın seçilmesi mahkum dilemması gibi çetrefilli bir karara varmayı gerektiriyor ve oldukça keşmekeş bir durum. Her uygulamanın kendi minvalinden bakıldığında ihtiyaç hissine kapılıyoruz

Dolayısıyla kendimizi orta sıcak bir kaosun içinde buluyoruz. “Exposure Management” bu noktada güncel ve kalıcı bir güvenlik disiplini için kurumlara önemli bir bakış açısı sunmaktadır. İhtiyaç duyulan çözümlerin belirlenmesinde CTEM çerçevesi önemli bir referansdır.

Yüzde yüz güvenli bir sistem yok deniyor. Belki bir nebze olsun içimizi rahatlatacak “too good to be true” bir uygulama vardır. Kim bilir…

(Bir sonraki yazımızda siber güvenlik uygulamalarının faaliyet alanları detaylı olarak işlenecektir. )

Kaynaklar:

Implement a Continuous Threat Exposure Management (CTEM) Program, 2022, Gartner

Enterprises Must Expand From Threat to Exposure Management, 2023, Gartner

How to Manage Cybersecurity Threats, Not Episodes , 2023, Gartner

Data Breach Investigations Report, 2022, Verizon

Forcerta Bilgi Teknolojileri A.Ş ISO/IEC 27001:2022 standardının gereklerine uygunluğu açısından belgelendirilmiştir.

Forcerta Bilgi Teknolojileri A.Ş ISO/IEC 27001:2022 standardının gereklerine uygunluğu açısından belgelendirilmiştir.